前言

之前在家里的服务器中折腾了一套Windows Active Directory,后面简称AD域了。用了很长一段时间后发现它的用户管理以及权限分组是真好用,并且可以和很多应用进行对接。这不,折腾下PFSense。

另外,不是为了秀英文,单纯是这个系统当前我买了许可证升级到plus之后它的中文设置了不生效(不知道哪个版本会修复),其它语言我不认识,只能设置成默认的英文显示了。

折腾之路

创建认证服务

首先是需要在PFSense的管理页面先创建一个新的LDAP的认证服务,当然也可以用RADIUS。

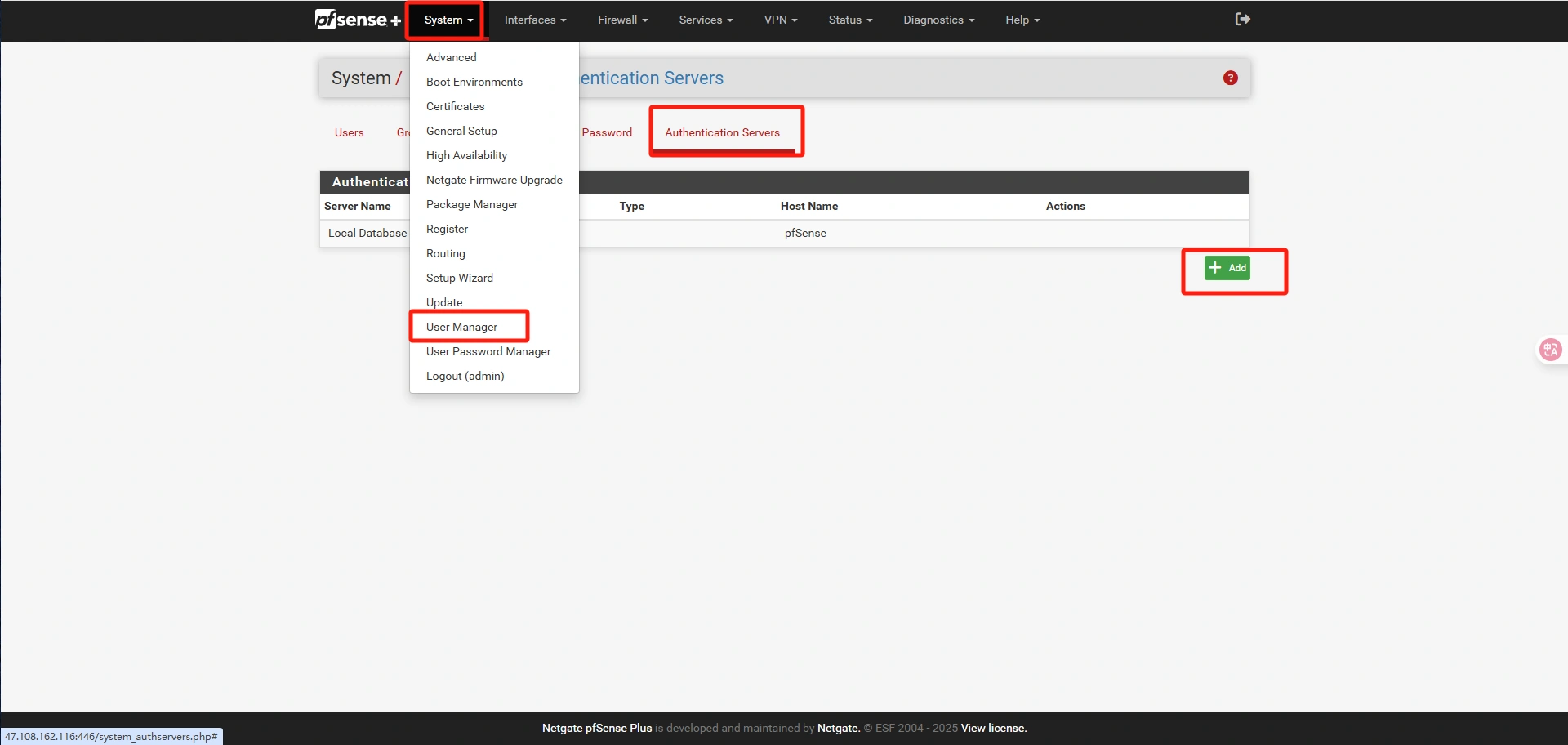

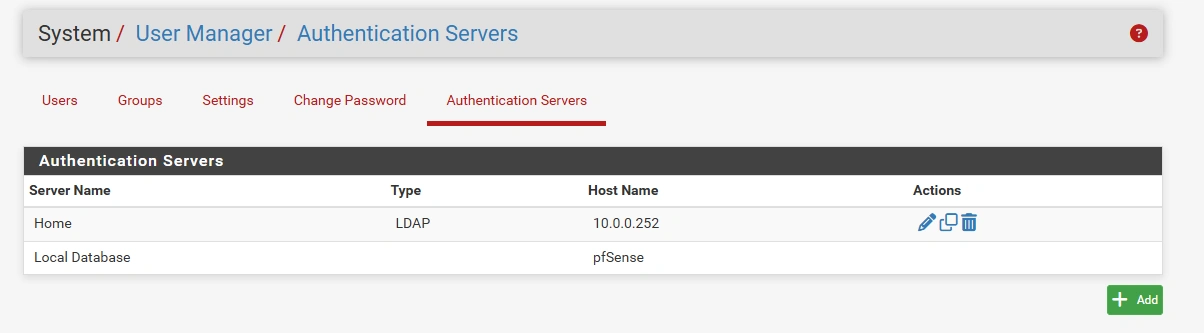

来到 System -> User Manager -> Authentication Servers 点击添加进入新的配置页面。

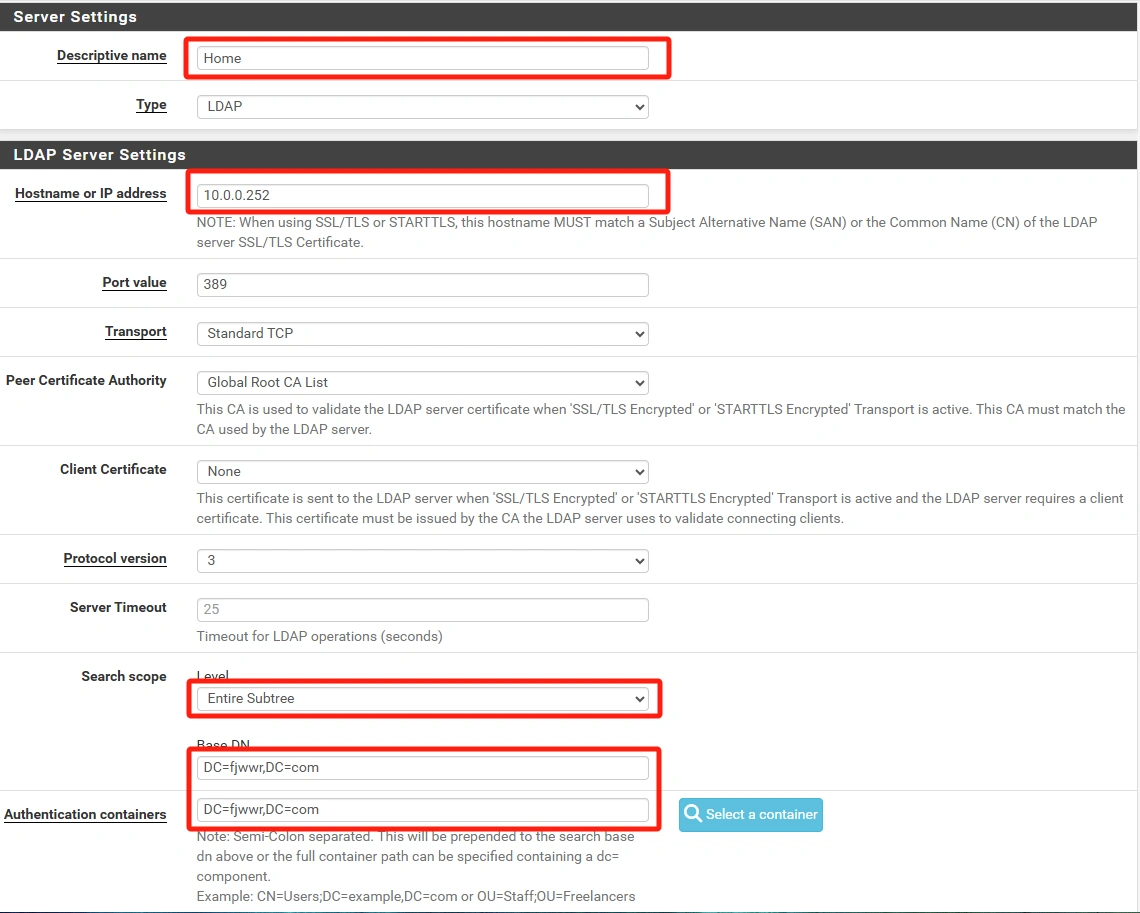

这上面先配置认证服务器的名字、IP、Base DN以及认证用的组织范围,这里需要注意的是,要把Search Scope的Level调到Entire Substree,也就是整个子树,不然它就只会搜索第一层导致找不到你的用户。

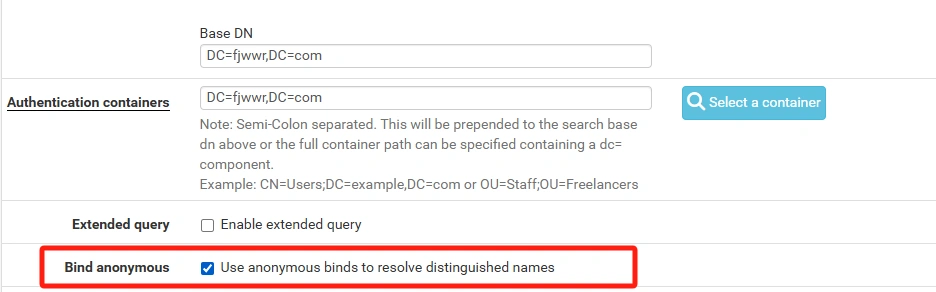

然后接着往下滑。你会看到有个默认被勾选的Bind anonymous 我们需要取消勾选它。

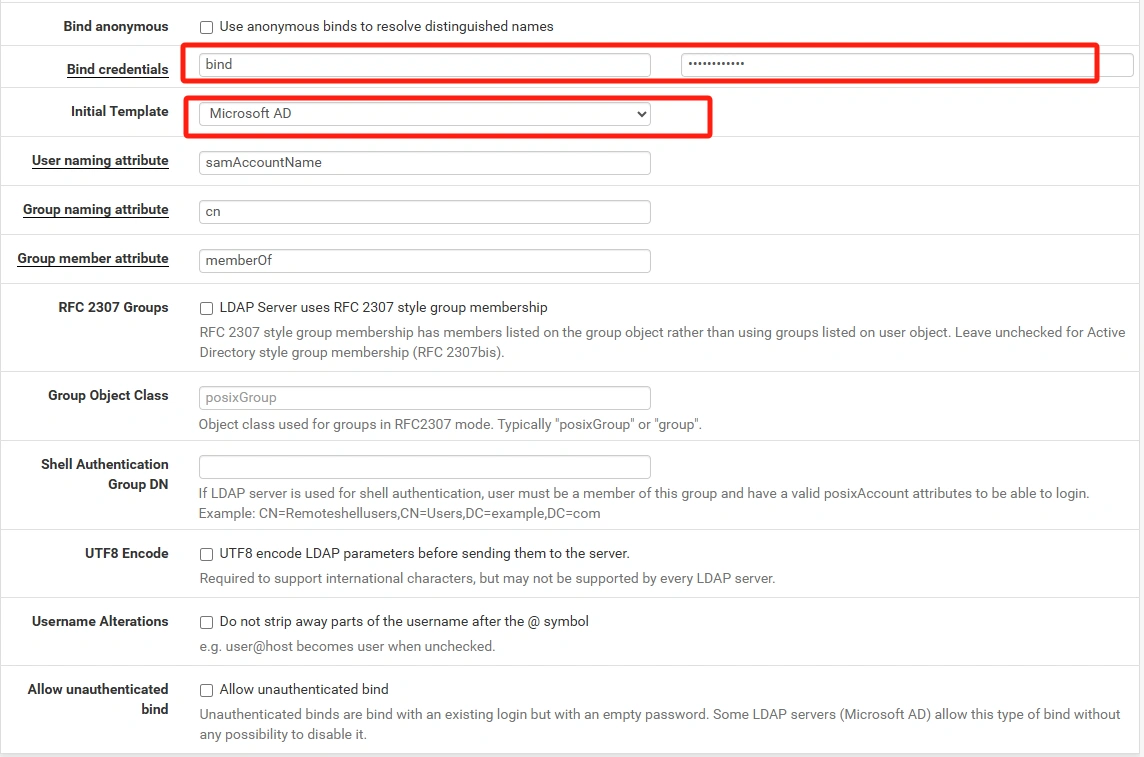

取消勾选后就可以填写你的bind用户名密码。

记住要把Initial Tempate 选为Microsoft AD。最后点击最下面的保存按钮

到了这里就算是完成了第一步了。

创建权限组

这里需要同时在Pfsense以及AD中创建对应的权限组

PFSense

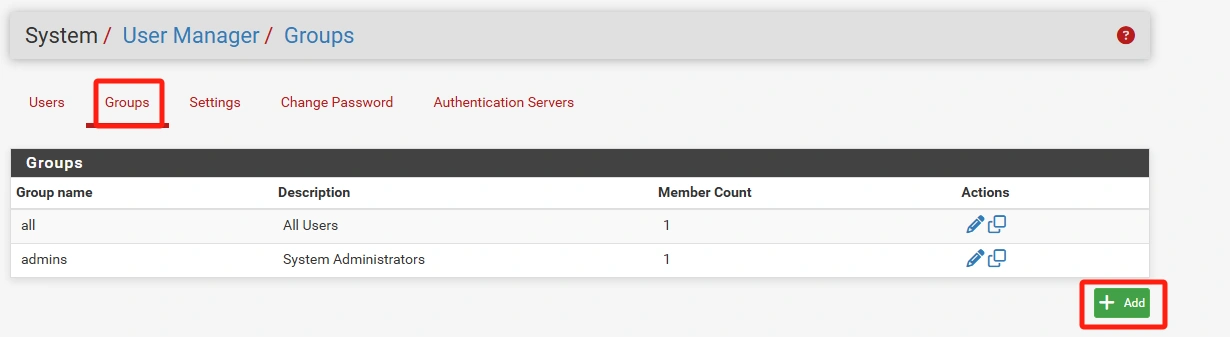

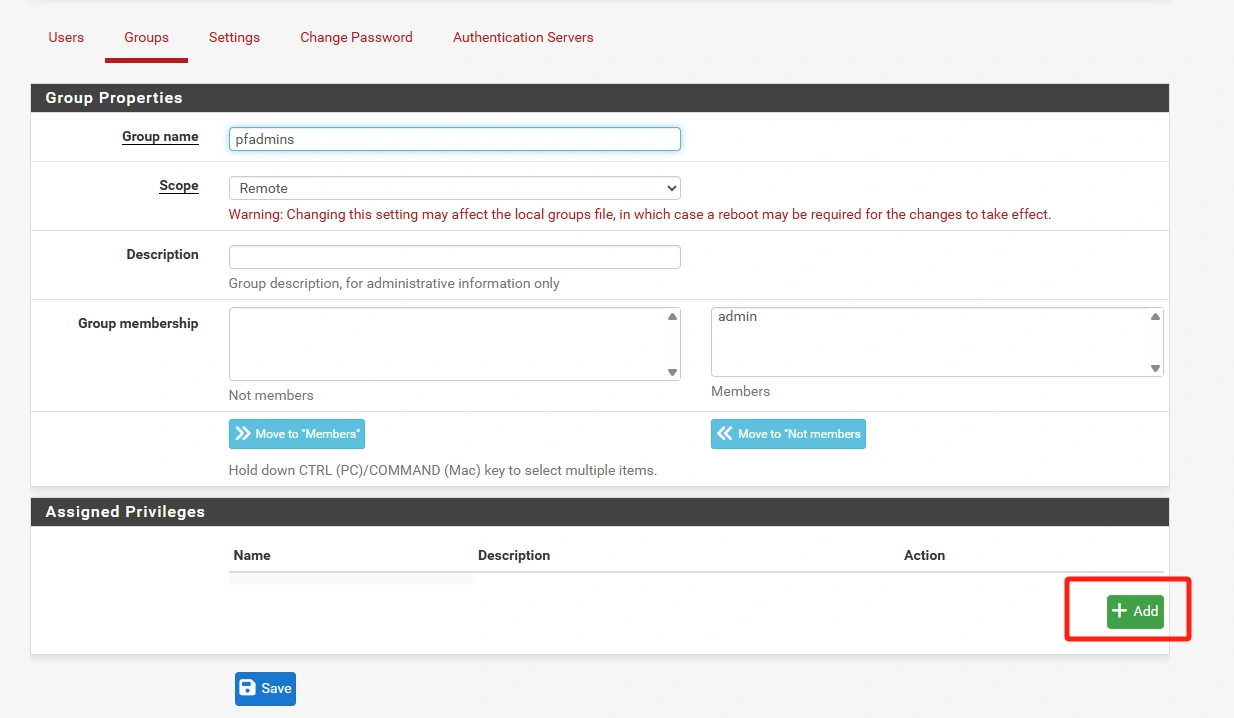

首先点击当前页面的Group选项进入子页面,然后点击添加

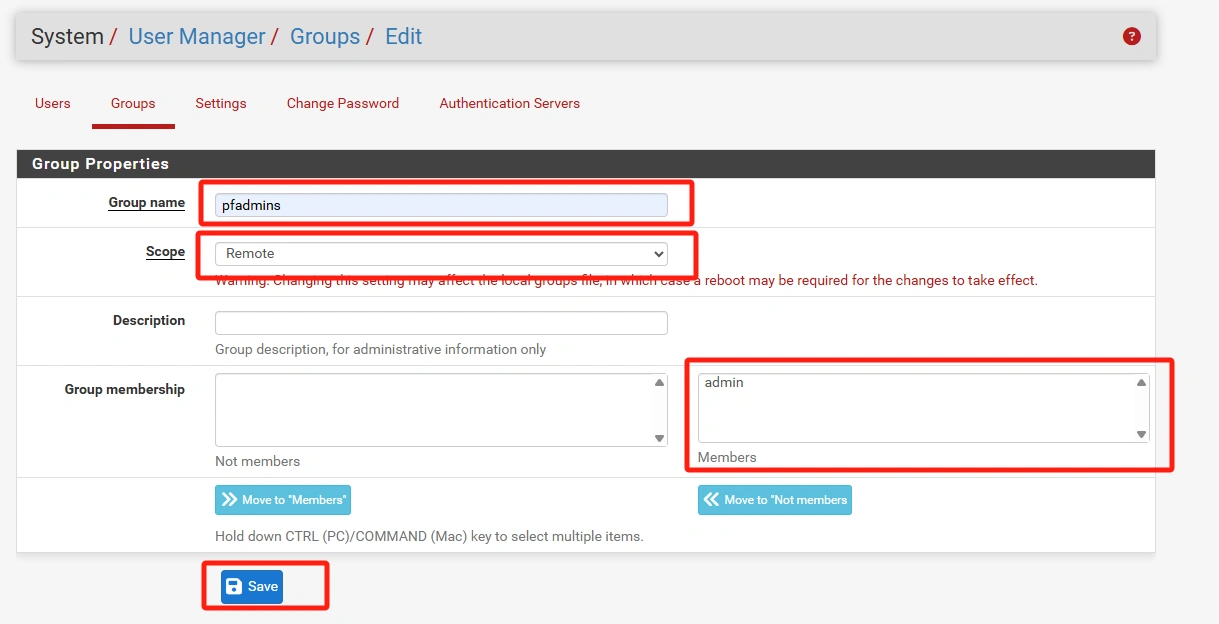

需要填入群组名,Scope选择remote远程类型,可以选择性的把pfsense本地认证服务中已经存在的用户加到这个新的群组。

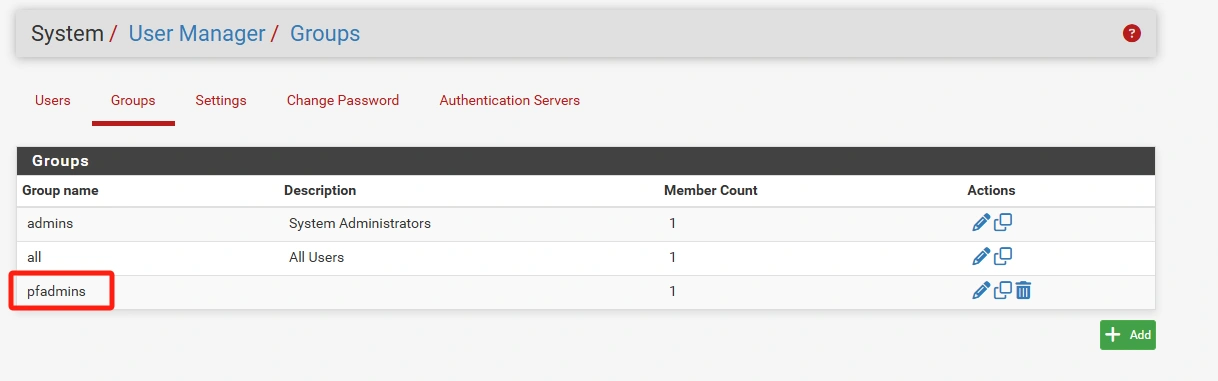

点击保存后出现下面的群组:

我们需要再次进入编辑界面进行权限分配

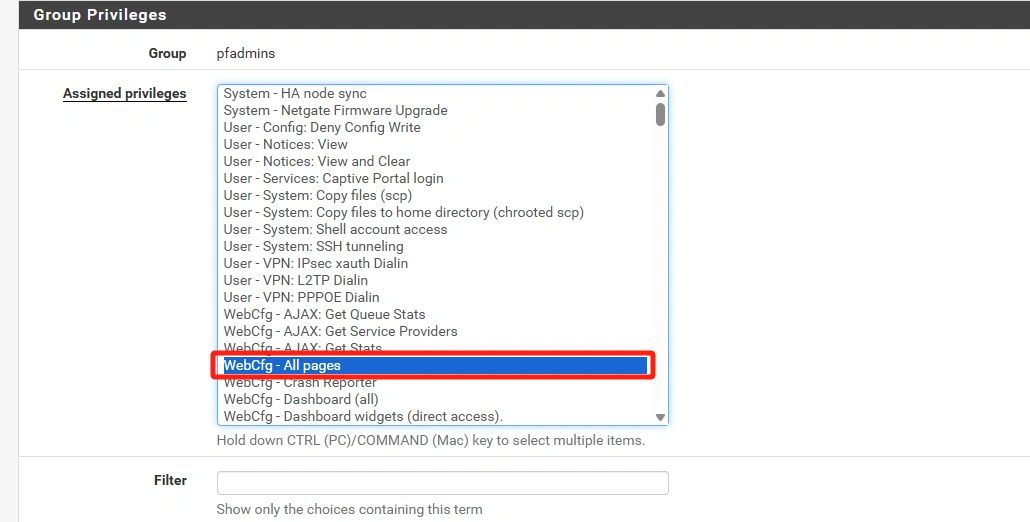

点击添加选择最高权限

只需要选中ALL pages这一个就可以,最后直接保存

AD

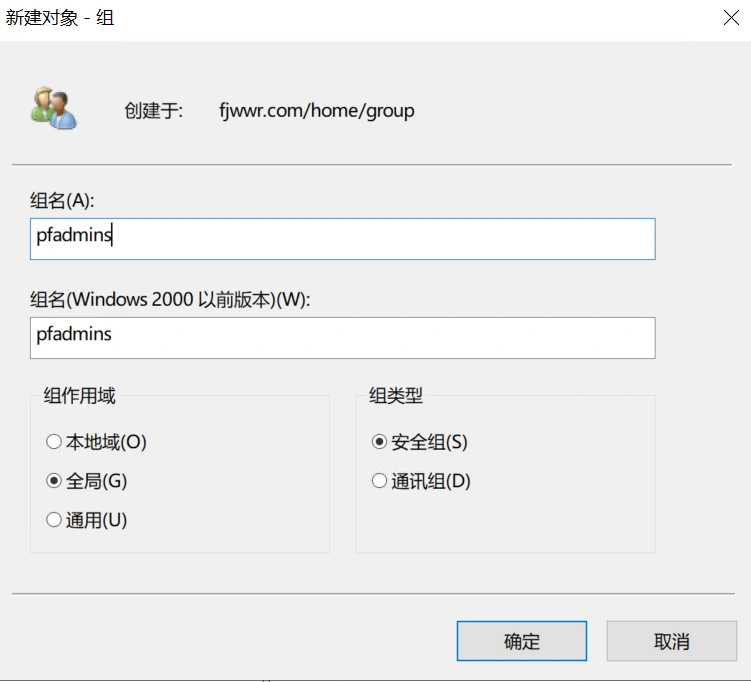

然后需要去AD中创建相同的群组。

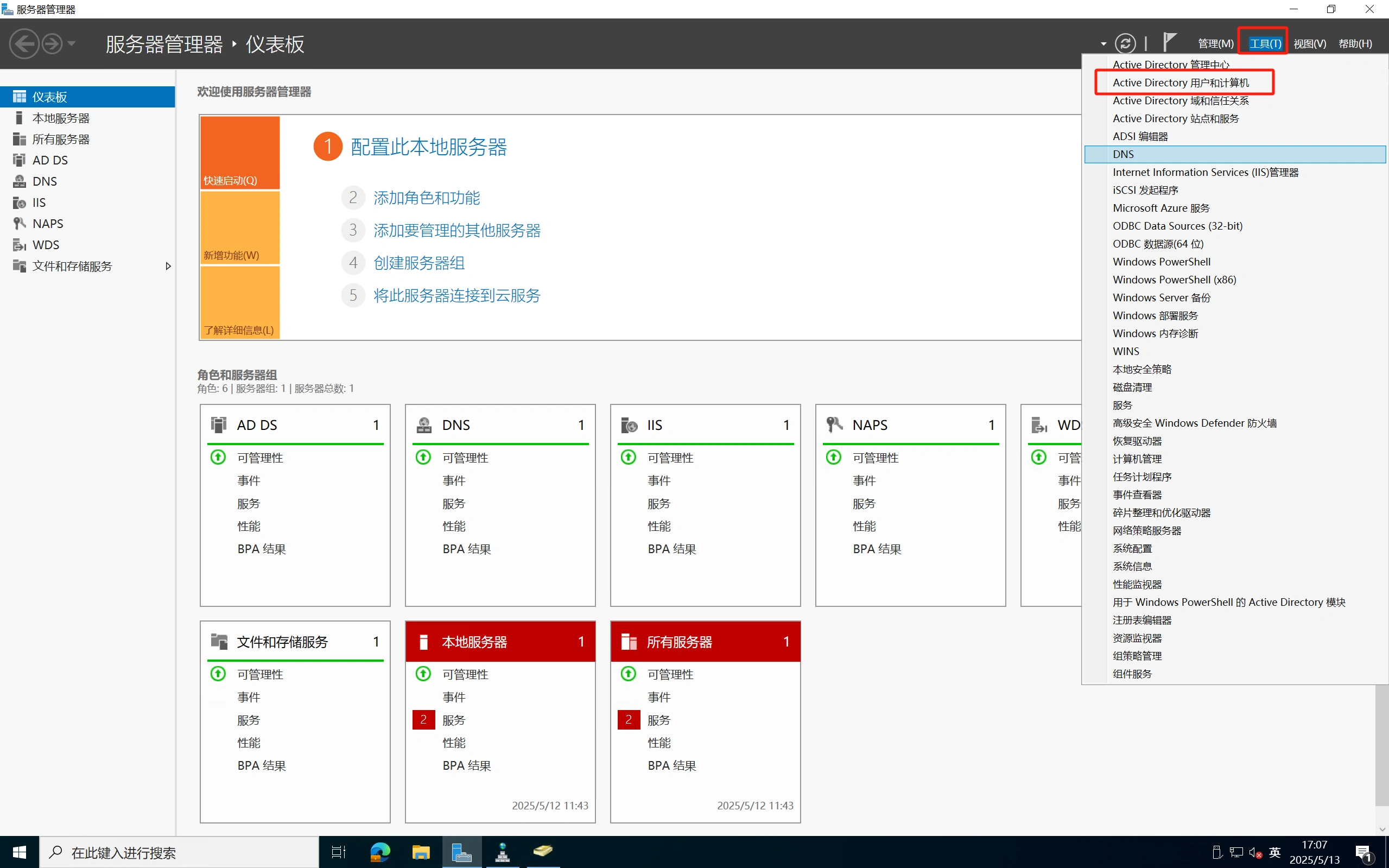

首先到服务器管理器,然后点击右上角的工具找到用户和计算机

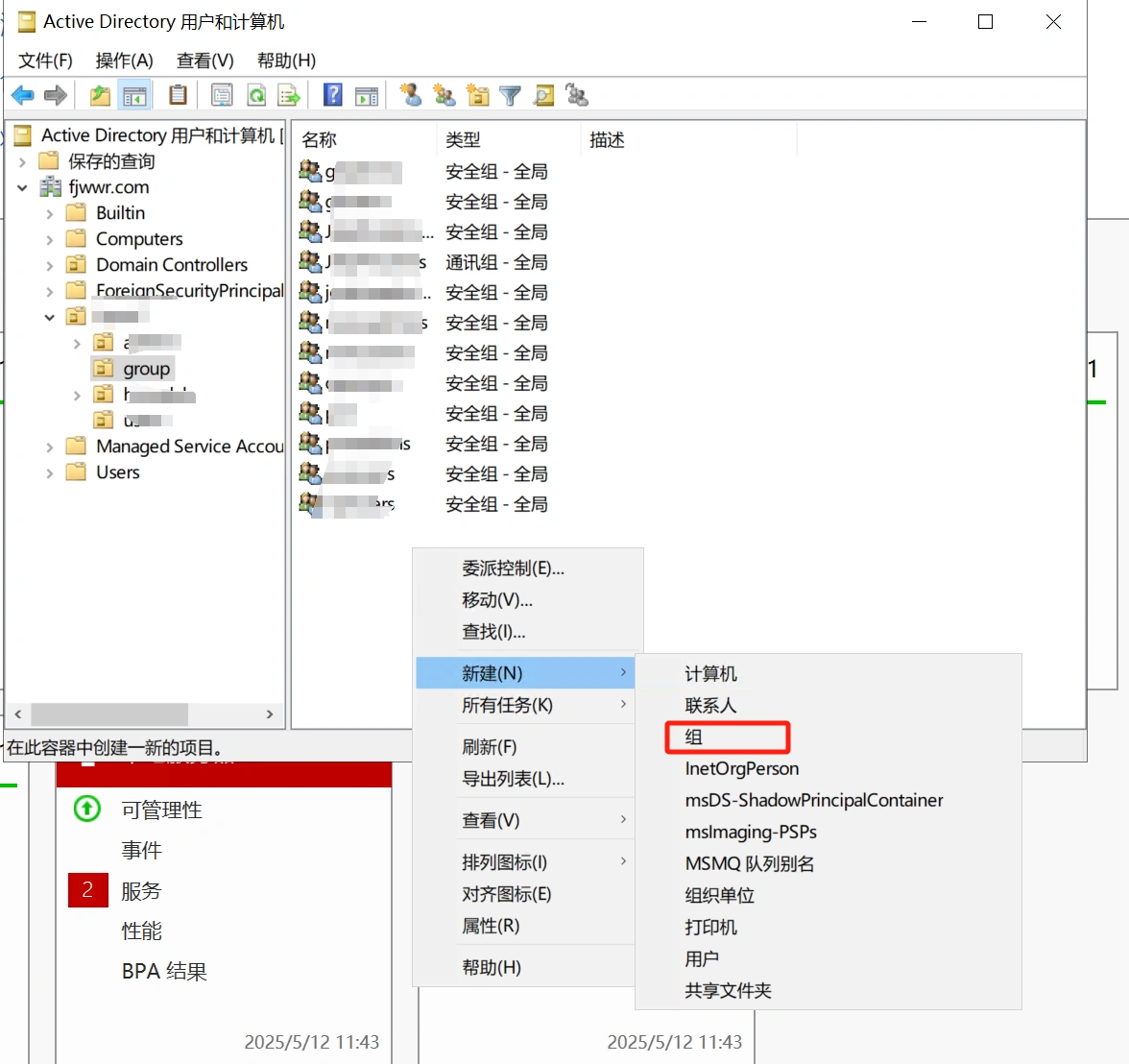

然后找到你的组织结构去对应的地方创建一个组

组的名字需要和刚刚在PFSense中的保持一致

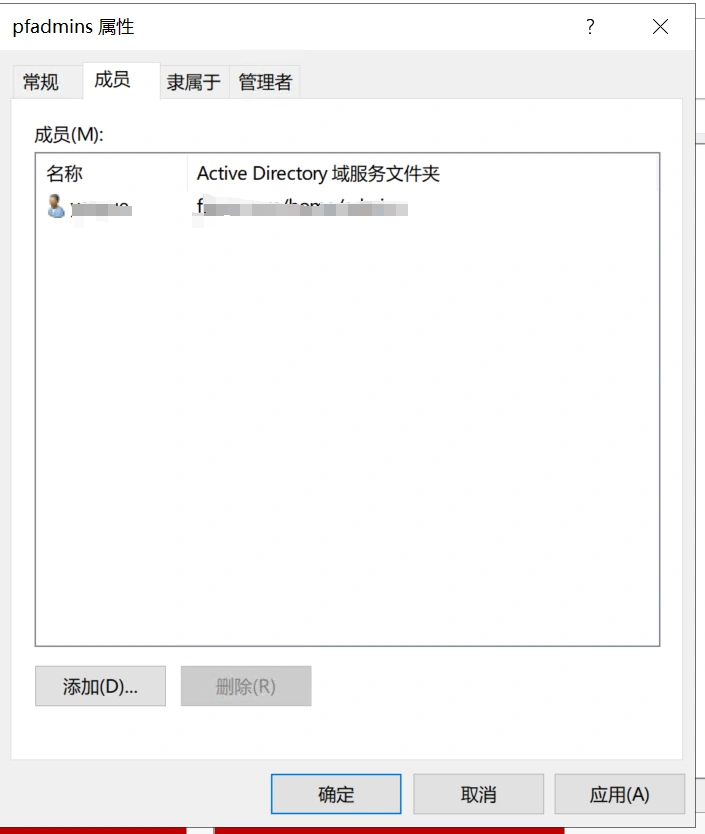

然后往组里添加成员并保存

到这里我们的组就搞定了。

应用权限组

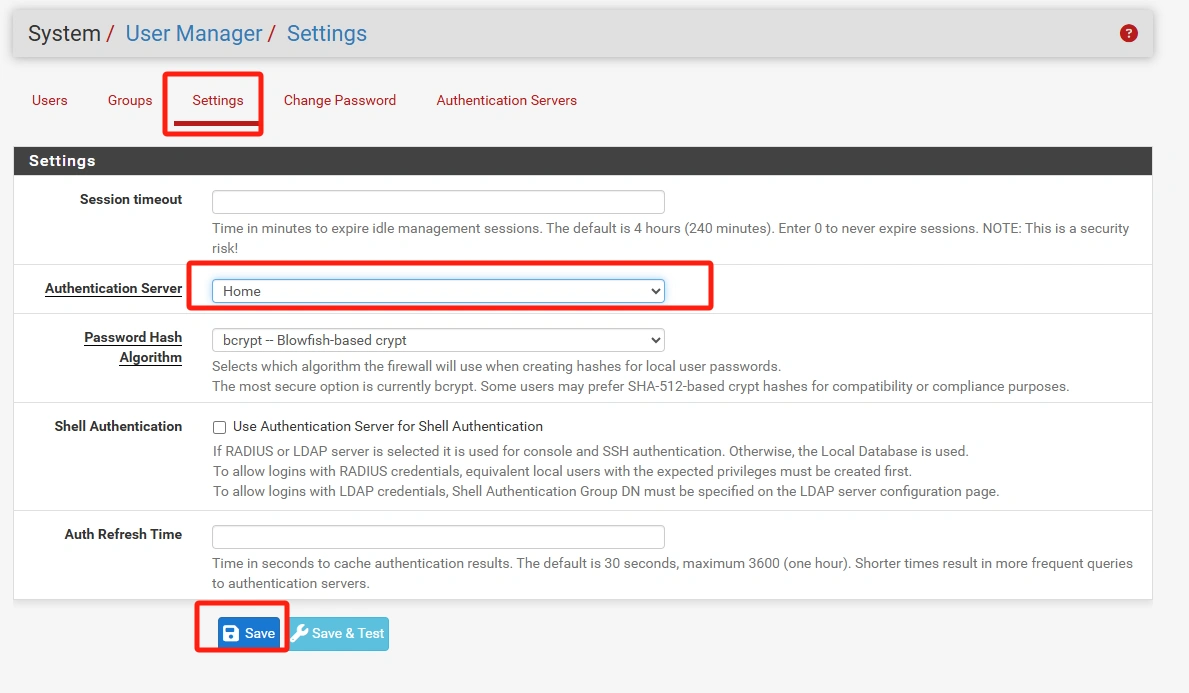

最后直接来到PFSense中

把Settings下的认证服务器改为最开始创建的LDAP的就完成了,之后就可以使用AD域用户进行登陆